Imagine tener que enviar este mensaje a sus clientes: “Personas no autorizadas han tenido acceso a su información confidencial”. Sin lugar a duda para cualquier organización un mensaje de este tipo es una pesadilla.

Al conversar estos temas con diferentes profesionales conservan usualmente la idea que esta situación no les ocurriría a ellos en vista de que su oficina no es importante y que no serían víctimas de ataques informáticos, y que las empresas multimillonarias son las únicas que deben de preocuparse de estos temas. Pero conforme la conversación avanza es posible ir encontrando que no es necesario un ataque por grupos de hackers especializados para poder comprometer información confidencial y de gran valor para nuestros clientes, a continuación, establecemos un ejemplo para mayor claridad.

Imagine que es contactado por una empresa extranjera que quiere vender a una empresa local un proceso de producción y conocimientos únicos en el mercado que han sido clasificados como información altamente confidencial, para lo cual pide que usted se encargue de la negociación y documentos contractuales. Usted recibe el detalle del proceso de producción es un sobre cerrado y con sellos de la empresa. Sin lugar a dudas ese sobre lo resguardará en su caja de seguridad, bajo una oficina con llave y solo podrá ser consultado por su persona.

Ahora veamos la situación desde el punto de vista en que deciden que toda la comunicación será por medios electrónicos, por lo que usted recibe el detalle del proceso de producción en su cuenta de correo electrónico. Esa misma información de carácter confidencial que hubiera almacenado en su caja de seguridad la recibió en su cuenta de correo electrónico que tiene configurada en su computadora de trabajo, en su computadora de hogar, en su celular, en su Tablet y cualquier otro dispositivo que permita el correo electrónico. ¿Considera que la información se encuentra segura? ¿Cuantos de sus dispositivos utilizan contraseñas para los accesos? ¿Cuántos de estos dispositivos están encriptados? ¿Mantiene respaldos de la información?

Perder información es más fácil de lo que se piensa y en ciertas ocasiones puede tener resultados desastrosos, por lo que más adelante discutiremos las medidas que se pueden emplear para proteger la información y que deberían estar siendo empleadas en todas sus actividades tanto personales como profesionales. Especialmente nosotros los abogados estaríamos obligados de tomar todas las precauciones necesarias para asegurar la información confidencial que nos sea entregada por cualquiera de los medios que sean utilizados por nuestros clientes.

CLASIFICACIONES DE LA INFORMACIÓN

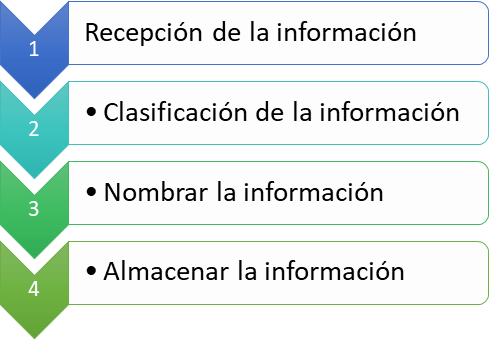

Previo a clasificar la información es conveniente que se establezca un procedimiento que se utilice siempre que se recibe información y que permita ser un filtro que nos permita evaluar de forma rápida y efectiva el tratamiento que le dará a la misma. Esta clasificación funcionara tanto para la información física que se reciba así como también para las comunicaciones electrónicas. El procedimiento expresado (Cuadro 1) es una guía a la cual puede agregar los procedimientos que considere conveniente.

Un método muy efectivo para poder clasificar la información es el contemplado por la norma ISO 27001 para la seguridad de la información, sin embargo, usted puede seleccionar el método que prefiera y que más se ajuste a sus necesidades. La clasificación más estandarizada es la siguiente:

- INFORMACION PUBLICA: es toda aquella información que puede ser consultada por cualquier persona. Como por ejemplo una certificación extractada de un registro público no requeriría de una protección especial en vista de que cualquier persona puede acceder a ella.

- INFORMACION DE USO INTERNO: es toda aquella información que las personas de la organización pueden conocer libremente pero que debe conservarse únicamente dentro de la organización.

- INFORMACION CONFIDENCIAL: es toda aquella información que debe ser conocida únicamente por un grupo de personas previamente especificado, así como también que deben incorporarse ciertas medidas que eviten que esta sea divulgada a terceras personas. Por ejemplo, designar su conocimiento únicamente a un grupo de la organización que requiera estos datos para completar sus labores.

- ESTRICTAMENTE CONFIDENCIAL: es toda aquella información en la que debe emplearse todas las medidas de seguridad para evitar su divulgación o acceso a terceras personas, adicionalmente solo se permite su acceso a un número limitado de personas, bajo la norma que realmente sea necesario su conocimiento. Por ejemplo, esta información no estará siendo compartida por medios electrónicos a los integrantes de la observación y debe ser consultada bajo supervisión a todos aquellos que realmente requieran verificar el contenido.

MEDIDAS PARA PROTEGER LA INFORMACIÓN

E. CONTRASEÑAS FUERTES

Es de muchísima importancia es uso de una contraseña, de nada serviría establecer medidas en el manejo de la información si cualquier persona puede abrir nuestras computadoras e ingresar a todos los datos contenidos en la misma. Es por esto que es importante colocar contraseñas fuertes que contengan una mezcla de caracteres, símbolos y números; así mismo la contraseña debería estar siendo cambiada con cierta periodicidad.

Idealmente tampoco se debe de utilizar la misma contraseña para todos los dispositivos, ya que al ser descifrada una de estas no les permite tener acceso a todos nuestros datos. Todo dispositivo que permita la utilización de contraseñas debería tener habilitada dicha opción.

A. ENCRIPTACION DE DATOS

La encriptación de los datos no suele ser una opción especialmente conocida e incluso empresas como Samsung la han habilitado de forma automática en sus últimos dispositivos para que los usuarios no deban estar complicándose con habilitar la misma. Esta opción lo que permite es que a pesar de que el dispositivo caiga en manos de terceros no autorizados, el mismo no puede ser consultado a menos que se cuente con la contraseña que permite descifrar los datos, de lo contrario todos los datos únicamente son caracteres aleatorios que no permiten su lectura.

Esta opción es muy importante para las personas que utilizan discos portátiles, los cuales pueden caer en manos de terceros y podrían acceder a todos los datos almacenados si no se han empleado las medidas necesarias para proteger los datos.

B. PROTECCION DE DISPOSITIVOS MOVILES

Actualmente es muy usual que en los dispositivos móviles tengamos acceso a nuestros correos electrónicos, incluso poder trabajar o crear documentos, lo cual ha creado una gran facilidad y flexibilidad. Sin embargo, los mismos suelen también suelen ser hurtados o robados, por lo cual además de las opciones anteriormente mencionadas hay dispositivos que permiten poder conectarse a los mismos de forma remota y eliminar todos los datos contenidos en su memoria, historial y otros datos relevantes. Es importante poder conocer esta opción para evitar futuros inconvenientes y proteger los datos y contactos.

C. RESPALDOS DE LA INFORMACION

Esta opción es muy importante, y aconsejamos utilizar la misma aunque no se haga con la idea de protección de los datos, pero nos permite crear una copia de todos los datos en nuestra computadora, celular y otros dispositivos. No hay peor situación que trabajar en un documento por muchas horas, días o semanas y tener que experimentar que la computadora tiene un desperfecto y hay una probabilidad de perder todos los datos. Periódicamente es conveniente realizar un respaldo de todos nuestros datos en caso de que algún dispositivo falle o sea extraviado podamos recuperar los datos. Es conveniente que usted defina el tipo de información con la que trabaja y poder determinar una metodología que permita realizar un respaldo de la información de forma que la misma se encuentre segura. Dependiendo del sistema operativo que realice hay diferentes métodos de respaldo, incluyendo la opción de hacerlo automáticamente por lo que no requiere tener que interrumpir sus labores para tener la información segura.

Contactenos

uede solicitar más información o cita con uno de nuestros especialistas por medio del correo electrónico info@castellumlegal.com o por medio del teléfono (+503) 7479-1841, para nosotros será un gusto poder atenderle, poder brindar la asistencia y asesoría necesaria para lograr que su negocio continúe progresando.

No responses yet